上周安全專家發現了包含惡意代碼的字幕文件,一旦在PC、智能電視和手機端運行之后就能被黑客控制,隨后該漏洞被Kodi和其他主流多媒體媒體修復。而自本周開始,名為“Zusy”(也稱之為Gootkit或者OTLARD)的新型變種病毒已經開始在歐洲、中東和非洲地區肆虐蔓延。

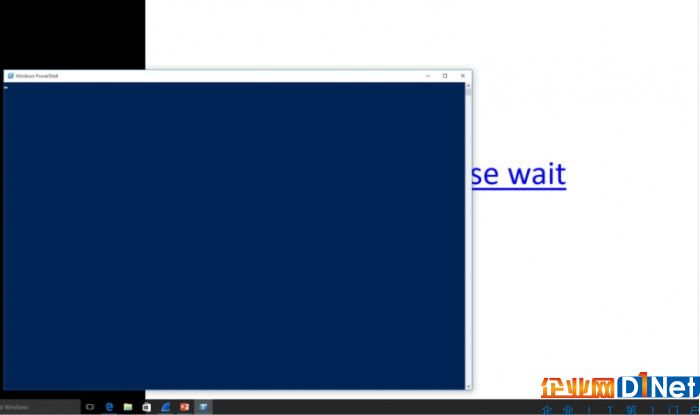

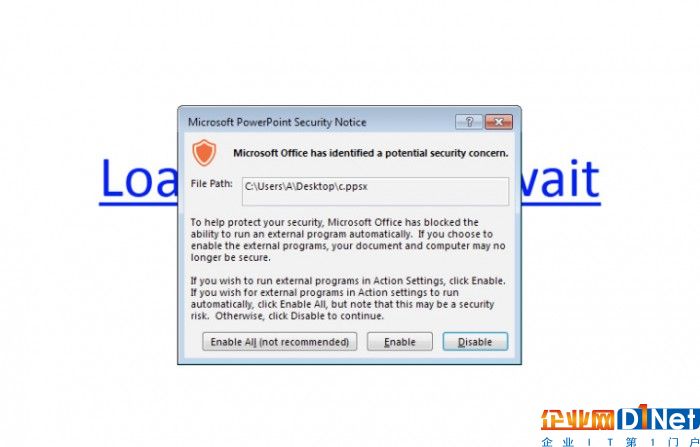

更為重要的的是,該惡意軟件并非通過宏或者其他腳本等傳統方式來感染系統,相反而是通過隱藏在PowerPoint文件中。當用戶打開該文檔,會在幻燈片中看到“Loading…Please Wait”的字樣,當用戶光標移動到超鏈接上面,即使用戶沒有點擊,也會觸發文件中包含的PowerShell代碼。

如果受害者中招,PowerShell代碼將被執行并連接到網站“cccn.nl”。接下來該惡意軟件就會從該域名下載文件并執行,最終部署惡意程序downloader。

京公網安備 11010502049343號

京公網安備 11010502049343號