研究人員警示大家一個新的僵尸網絡Satori,在過去的12個小時內已經激活超過28萬個不同的IP。Satori這個名字來源于日語“覺醒”,這是之前Mirai IoT僵尸網絡的變種。

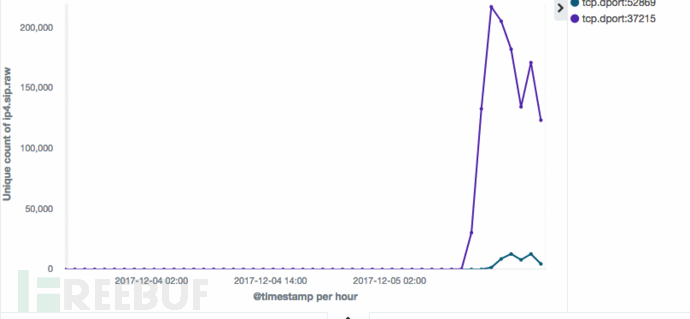

來自360 Netlab實驗室的Li Fengpei表示,Satori變種會掃描37215和52869端口。

Satori變種與Mirai截然不同

Mirai的Satori變種與之前所有的Mirai病毒都不同。

之前的Mirai版本感染了物聯網設備,然后下載telnet掃描器組件掃描其他的Mirai僵尸主機。

而Satori不會使用掃描器,而是使用兩個潛入的exp,嘗試從37215和52869端口連接遠程設備。

這就把Satori變成了物聯網蠕蟲,不需要別的組件就能自行傳播。

來自華為的exp?

Li表示,Netlab觀察到12個小時內263,250個IP掃描了37215端口,19,403個IP掃描了52869端口。半天之內就出現了超過280,000個主機。

僵尸網絡達到這個程度很罕見。Satori的成功很大程度上來源于它能夠自我傳播的特性,而自我傳播的功能可能源于一個0day漏洞。

“37215端口的漏洞還沒有完全公開,我們的團隊最近幾天一直在跟蹤這個問題,但我們不會討論這個問題。”

寬帶互聯網服務提供商CenturyLink的首席安全策略師Dale Drew今天早些時候在接受ArsTechnica采訪時表示,他認為這個僵尸網絡使用了華為家庭網關路由器的0day漏洞,這是Check Point在11月底發現的一個遠程代碼執行漏洞,不過沒有公開大量細節。

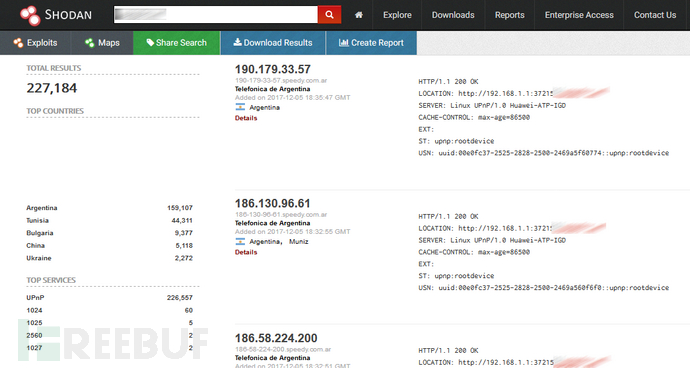

安全研究人員與Bleeping Computer分享了關于exp的細節,通過Shodan搜索受影響的設備可以獲得超過225,000個搜索結果。

至于52869端口的漏洞則是針對Realtek設備(CVE-2014-8361)中一個已知的舊漏洞,可能在大部分設備上都已經修復,因此這個漏洞的exp不怎么成功。

Satori與Mirai僵尸網絡有聯系

Li還指出,有線索把Satori與Netlab上個月發現的另一個基于Mirai的僵尸網絡聯系在一起,這個網絡位于阿根廷,主機達到了10萬個。

目前還不清楚同一個人是否同時運行這兩個僵尸網絡,但是Li說目前的Mirai Satori變種和之前基于Mirai的僵尸網絡中的文件名和靜態特征以及一些C2協議有一些相似性。

一名安全研究人員今天告訴Bleeping Computer,他們也相信兩個僵尸網絡是相關的,Satori從上個月的Mirai變種發展而來。

京公網安備 11010502049343號

京公網安備 11010502049343號